仮想通貨でおなじみのブロックチェーン技術とは一体どのようなものなのか、その仕組みに迫ります。講師には、FLOCブロックチェーン大学校講師で、ブロックチェーンエンジニアである赤澤直樹さんをお招きし、概要やデータ構造、そして最新動向まで解説いただきました。

・ブロックチェーンは、「誰の管理にもよらず、正しいデータをみんなでつかえるようにしたこと」を成し遂げた

・ブロックチェーンの本質は、タイムスタンプの再発明

【講師プロフィール】

赤澤 直樹さん

FLOCブロックチェーン大学校講師(ベーシック、エンジニア)。専門分野はToken Engineering、データサイエンスなど。大学院在籍中から独学でAIやデータ解析、ブロックチェーンを学び、専門家として多数仕事を請け負う。執筆協力に書籍『Pythonで動かして学ぶ!あたらしいブロックチェーンの教科書』(翔泳社)がある。

ブロックチェーンの概要

ブロックチェーンと聞いて何を思い浮かべるかは、それぞれのバックグラウンドによって異なるそうです。「仮想通貨」や「分散処理」、「データを改ざんされないための技術」など、さまざまな答えが返ってくるかもしれませんが、実はこれらは表面的な特長に過ぎないのだそうです。

では、ブロックチェーンの本質とは、どのようなものでしょうか。それは、タイムスタンプの再発明なのだそうです。

そもそもブロックチェーン登場以前にも、ある程度のことはできていました。たとえば取引(トランザクション)は電子署名で改ざんされていないことが保証されていましたし、親になるトランザクションから継承して参照していくという信頼性の担保も、ブロックチェーン以前から提案されていたそうです。

しかも、ブロックチェーンに使われている一つひとつの技術は昔からある「枯れた技術」で、それらを組み合わせて難題を解決しているそうです。

ブロックチェーンを構成する技術は大きく次の3つだそうです。

ブロックチェーンのデータ構造

ブロックチェーンに使われている技術の1つにハッシュ関数があります。ハッシュ関数は入力したデータを一定の長さのデータに変換する関数で、出力値(ハッシュ値)から入力値(元のデータ)を逆算できない一方向関数で、同じデータを入力すると同じハッシュ値が得られます。

仮想通貨ビットコインでは数千、数万といったトランザクションを処理しますが、これをブロックヘッダに入れなければなりません。そこで、ハッシュ関数を利用したマークルツリーというデータ構造を使っています。

もし、マークルツリーのどこかの値を変えてしまうと、マークルルートの値も変わってしまいます。またハッシュ関数は一方向関数であるため、マークルルートから元のデータを復元することもできません。そのためトランザクションの履歴が改ざんされていないかどうかが、すぐに分かります。

次に、ブロックチェーンで使われているもう1つの技術要素であるハッシュチェーンについてです。ハッシュチェーンとは、その名の通り、ハッシュ値を用いてデータの連鎖を作り上げていくものだそうです。

上図のようにハッシュチェーンを構築することで、途中のデータを改ざんすると以降のハッシュ値が異なってしまうため、すぐに改ざんを検知できるようになり、「しなやかなセキュリティの強さ」を実現しています。

ハッシュチェーンは、ブロックチェーンにおける「マイニング」というプロセスの中で利用されているそうです。

今回のイベントでは、赤澤さんが要所要所で実際のプログラムを実行して、どのような結果が出力されるのかをデモンストレーションしてくださいました。

プログラムの目的はブロックチェーンの動作を知るためということで、計算時間を短くするためにハッシュ値の条件(先頭の0の数)を緩めるなどしているそうです。マイニングの結果も1~2秒ほどで表示されていました。条件をやや厳しくして実行すると、確かに、より時間がかかっていました。ビットコインのマイニングでは、より条件が厳しいため、さらに多くの時間がかかるとのことでした。

プロトコルとしてのブロックチェーンの強みと弱み

ところで、ブロックチェーンには強みだけでなく弱みもあるそうです。

強みは、基本的に一度決まったことは翻らないという耐改ざん性や、複数主体で同じデータを持ちあえるという分散性です。誰かに「このデータは本当に正しいか?」と尋ねなくても、正しいかどうかが分かるそうです。

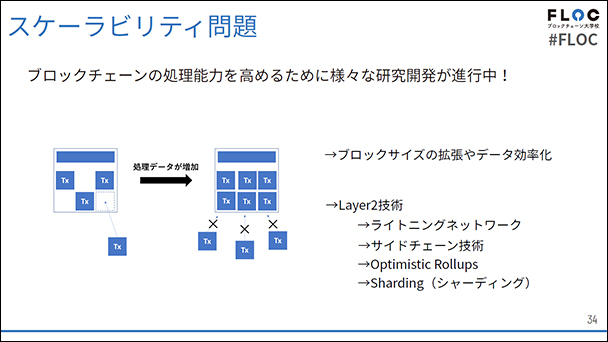

一方、弱みは、今のところ処理能力がイマイチでスケーラビリティに問題があることです。

赤澤さんによれば、VISAカードのシステムでは1秒間に約4000トランザクションを処理しているそうですが、ビットコインではせいぜい5~7トランザクションほどだそうで、処理データが増えると処理しきれないといいます。

また、マイニングは計算競争のようにとらえられています。これはプルーフオブワーク(PoW)と呼ばれるコンセンサスアルゴリズムを利用しているためで、適切なNonceをいち早く見つけた人、つまり計算能力の高いコンピュータを所有する人に優先的に承認する権利(報酬を受け取る権利)が与えられるという仕組みだからとのこと。その権利を得るため世界中でマイニングにCPUパワーが注ぎ込まれていて、エネルギー問題を懸念する声もあるそうです。

ブロックチェーンの最新動向

最後にブロックチェーンの最新動向を紹介してくださいました。

先ほどのスケーラビリティの問題については、ブロックサイズを拡大したり、中身のデータを小さくし効率化するといった方法が研究されていたり、ブロックチェーンの外側で取引の一部を行い、スケーラビリティの問題を解決する取組み「Layer2技術」などの研究も進められているそうです。

たとえばコンセンサスアルゴリズムとしてPoWではなく、プルーフオブステーク(PoS)を採用するというのも問題解決の一つだそうです。PoSは、現時点での通貨保有量が多いコンピュータの持ち主に優先的に承認する権利を与えるというものだそうで、ビットコインと並ぶ有名な仮想通貨イーサリアムでは、将来的にPoSを採用していくことが計画されているとのことでした。

イベントにご参加いただいた方からは、「理論に寄った講義かと思っていたら技術よりで大変面白かったし、ビットコインを身近に感じた」という声や、「実際のコードを見せていただけると、面白さも理解のしやすさも全く違うなと思いました。出席できて本当に良かった」などの声をいただきました。また、オンライン動画配信であったため、周囲を気にせずリラックスしながら受講できた方も多かったのではないでしょうか。

株式会社リクルートスタッフィングが運営するITSTAFFINGでは、弊社に派遣登録いただいている皆さまのスキル向上を支援するこのようなイベントを、定期的に開催しています。皆さまのご参加をお待ちしております。